DMZ được hiểu là gì? | Siêu Thị Thiết Bị Số 24h

DMZ sở hữu thể là cụm từ còn xa lạ đối với nhiều người. Đây là một thuật ngữ còn mới mẻ và được ít người biết. Vậy dưới đây chúng ta hãy cùng tìm hiểu DMZ là gì nhé!

I. Khái niệm

DMZ là từ được sử dụng rất thông dụng trong khu quân sự và lĩnh vực tin học. DMZ là viết tắt của từ Demilitarized Zone. Được hiểu là khu phi quân sự, giới tuyến quân sự, hay vùng phi quân sự. Khu vực ko sở hữu hoạt động quân sự diễn ra, do đó đây cũng là nơi những khu vực thành thị yên bình cách xa những lãnh thổ băng đảng. Tuy nhiên, DMZ cũng là thuật ngữ viết tắt được sử dụng trong tin lĩnh vực tin học. Trong tin học DMZ là một thiết bị được kết nối mạng (phạm vi của những thiết bị được nối mạng hoặc mạng con), ví dụ : máy tính, được đặt bên ngoài tường lửa hoặc những giải pháp bảo mật khác trên mạng.

II. Phân biệt những khái niệm DMZ

1. Khái niệm DMZ tour là gì?

Được thành lập vào năm 1953 lúc đã tuyên bố ngừng bắn trong Chiến tranh Triều Tiên, DMZ đại diện cho khu vực 2 km về phía bắc và phía nam từ đường phân giới quân sự. Tạo ra vùng phi quân sự rộng 4km và dài 256km, đây được coi à vùng phi quân sự to nhất thế giới. Khu phi quân sự là khu vực cam kết hòa bình, ko xảy ra chiến tranh, nằm giữa biên giới Triều Tiên và Hàn Quốc. Trong khu DMZ, việc tiếp cận văn minh bị hạn chế, đảm bảo an toàn cho du khách. Nơi đây ko bị tương tác bởi sinh hoạt của người dân và khu vực này bảo tồn sinh thái. DMZ ko chỉ là một địa điểm tổ chức những cuộc họp chính trị chiến lược mà còn là một nơi thu hút khách du lịch. Hiện nay, Việt Nam và Hàn Quốc là 2 quốc gia duy nhất sở hữu DMZ tour và sở hữu thể sẽ mở rộng tới Triều Tiên trong tương lai.

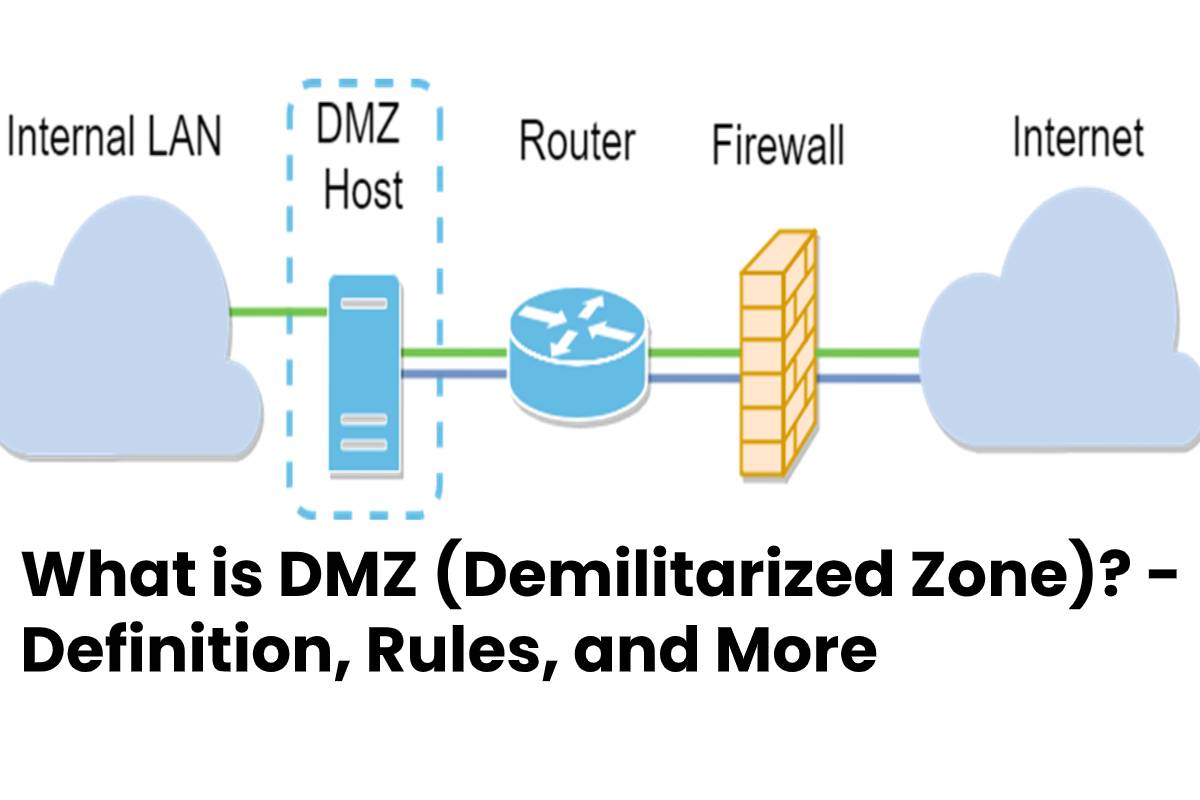

2. Khái niệm DMZ host là gì?

DMZ host là máy chủ DMZ, hoạt động như một vùng phân cách giữa người tiêu dùng bên ngoài (Web) và máy chủ riêng (mạng cục bộ hoặc mạng diện rộng). DMZ thường được những tập đoàn sử dụng và chứa một thiết bị chấp nhận lưu lượng truy cập Web như DNS, FTP và máy chủ Internet.

Những tập đoàn sử dụng DMZ host vì mạng con tách biệt với mạng cục bộ nội bộ (LAN) khỏi những mạng ko tin cậy khác, thường là web. Những máy chủ, dữ liệu và dịch vụ bên ngoài sẽ được đặt trong DMZ. Vậy nên, chúng sở hữu thể truy cập từ web, nhưng phần còn lại của mạng LAN nội bộ vẫn ko thể truy cập được. Điều này tạo ra một lớp bảo mật bổ sung cho mạng LAN giúp nó sở hữu thể tránh khả năng hacker truy cập trực tiếp vào máy chủ và dữ liệu nội bộ qua web.

3. Khái niệm DMZ host ip deal with.

Máy chủ DMZ sẽ sở hữu thể truy cập bằng DMZ host ip deal with của giao diện WAN và bộ định tuyến để định vị tất cả lưu lượng ko mong muốn trên giao diện WAN. Lúc bạn cần chuyển tiếp lưu lượng tới máy chủ LAN nhưng ko thể xác định lưu lượng theo cổng UDP hoặc TCP thì hãy tiêu dùng phương pháp này.

- Để sở hữu thể thêm host ip deal with vào DMZ, bạn làm theo những thao tác dưới đây:

- Trước tiên hãy truy cập NAT >> DMZ Host rồi đi tới tab giao diện WAN mà bạn muốn máy chủ được truy cập từ:

- Đối với mạng WAN 1, tậu “IP riêng”. Đối với những mạng WAN khác, tậu ô “Allow”.

- Bạn nhấn tậu IP tại IP riêng và tậu địa chỉ IP của máy chủ DMZ.

- Để cài đặt nhấn OK.

4. DMZ trong modem là gì ?

DMZ là lựa tậu tốt nhất nếu bạn muốn chạy một máy chủ gia đình sở hữu thể được truy cập từ bên ngoài mạng gia đình của bạn (ví dụ: máy chủ net, ssh, vnc hoặc giao thức truy cập từ xa khác). Lúc bạn muốn chỉ một số cổng cụ thể mới được phép truy cập từ những máy tính công cùng, thì bạn sẽ chạy tường lửa trên máy chủ.

Thiết lập cổng chuyển tiếp (port forwarding) là một cách khác để sử dụng DMZ. Với cổng chuyển tiếp, bạn chỉ sở hữu thể cho phép những cổng cụ thể thông qua bộ định tuyến của mình và bạn cũng sở hữu thể chỉ định một số cổng đi tới những máy khác nhau nếu bạn sở hữu nhiều máy chủ chạy phía sau bộ định tuyến.

5. DMZ router là gì?

DMZ router là máy chủ lưu trữ trên mạng. Bên trong DMZ router sở hữu tất cả những cổng UDP và TCP được mở và hiển thị nhưng sẽ ko bao gồm những cổng được chuyển tiếp theo cách khác. DMZ frouter được sử dụng một phương pháp đơn thuần để chuyển tiếp tất cả những cổng sang thiết bị tường lửa hoặc NAT khác.

6. Phân vùng DMZ là gì?

DMZ zone là tên tiếng anh của DMZ. DMZ zone được xem là vùng mạng trung lập giữa mạng riêng và công cùng. Là vùng quản lý dữ liệu và cung cấp dịch vụ bảo mật cho người tiêu dùng mạng cục bộ để truy cập e mail, ứng dụng net, ftp và những ứng dụng khác yêu cầu truy cập Web.

III. Kiến trúc xây dựng vùng DMZ trong hệ thống mạng nội bộ

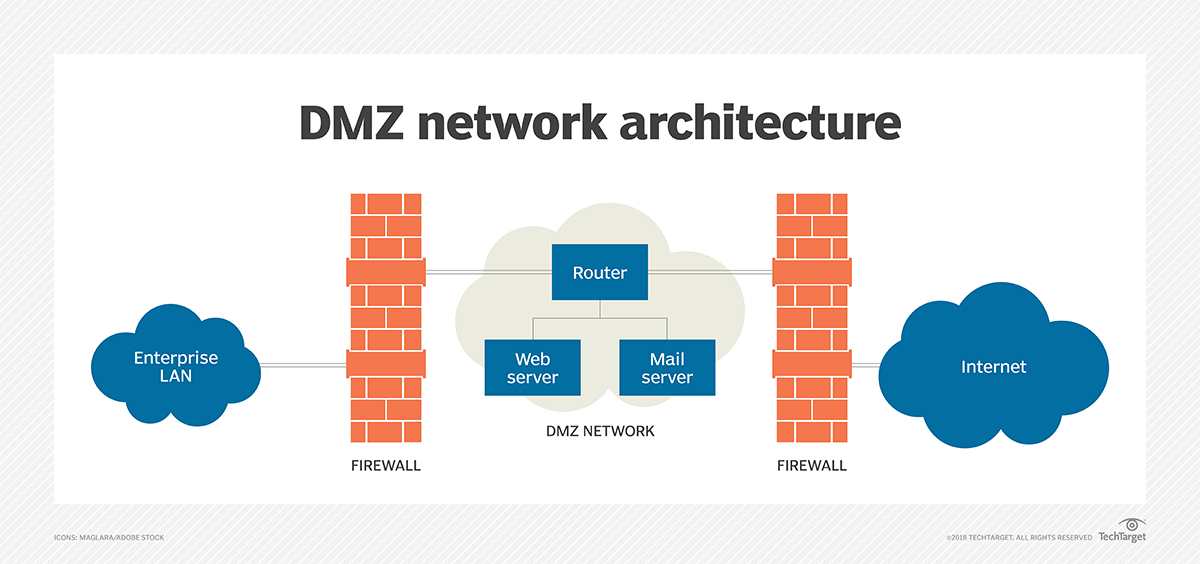

Những thành phần cơ bản tạo nên DMZ là: Những địa chỉ IP và những firewall. Bạn cần nhớ hai đặc điểm nhận dạng quan yếu của DMZ là:

Nó sở hữu một community ID khác so với mạng inside.

Nó bị phân tích khỏi mạng Web và cả mạng inside bởi (những) firewall.

1. Địa chỉ IP tiêu dùng trong DMZ.

DMZ sở hữu thể sử dụng public IP hoặc non-public IP cho những server tùy vào cấu hình trên firewall và cấu trúc DMZ.

Lúc bạn sử dụng public IP cho DMZ, thường bạn sẽ cần chia mạng con (subnetting) khối địa chỉ IP mà ISP cấp cho bạn để bạn sở hữu được hai community ID tách biệt. Lúc đó một community ID sẽ được tiêu dùng cho exterior interface (card mạng nối trực tiếp tới ISP) của firewall và community ID còn lại được tiêu dùng cho mạng DMZ. Lưu ý lúc chia subnet khối public IP này, bạn phải cấu hình cho router của bạn để những gói tin từ ngoài Web đi vào sẽ tới được DMZ, lúc chia subnet khối public bày.

Bằng cách sử dụng VLAN Tagging (IEEE 802.1q) bạn cũng sở hữu thể tạo một DMZ sở hữu community ID giống với mạng inside mà vẫn đảm bảo sở hữu sự cách ly giữa DMZ và mạng inside. Lúc này những server trong DMZ và những máy trạm trong mạng inside đều được cắm chung vào một swap (hoặc khác swap nhưng những swap này được nối với nhau) và được gán vào những VLAN khác nhau.

Trong trường hợp bạn sử dụng non-public IP cho DMZ, bạn sẽ cần tới NAT (một số firewall tương trợ sẵn tính năng này) để chuyển những non-public IP này sang một public IP (mà được gán cho exterior interface của firewall nằm giữa Web và DMZ). Tuy nhiên một số ứng dụng ko làm việc tốt với NAT (ví dụ, Java RMI) nên bạn cân nhắc việc tậu cấu hình NAT hay định tuyến giữa Web và DMZ.

Xem thêm===>>> Dịch vụ lắp đặt hệ thống mạng LAN tại nhà

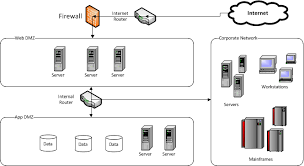

2. Những Firewall: Single firewall và Twin firewall là hai mô hình cơ bản thường gặp nhất.

Single firewall (three legged firewall).

Bạn sẽ chỉ cần tới một thiết bị sở hữu ba NIC (community interface card). Trong đó, một NIC nối với mạng exterior, NIC thứ hai nối với mạng DMZ, và NIC còn lại nối với mạng inside.

“Three legged firewall” sở hữu tên như vậy vì mỗi “chân” của firewall chính là một NIC của nó. Lúc này nó phải sở hữu khả năng kiểm soát toàn bộ visitors vào/ra giữa ba mạng (inside, exterior và DMZ) và trở thành điểm chịu lỗi duy nhất (single level of failure) cho toàn hệ thống mạng. Lúc sở hữu sự cố xảy ra với “three legged firewall” này thì cả DMZ và mạng inside đều ko còn được bảo vệ. Tuy nhiên bạn sẽ ko tốn mức giá đầu tư thêm một firwewall nữa như trong mô hình twin firewall.

Tạo DMZ bằng single firewall, ta sở hữu khái niệm trihomed DMZ. Bạn cũng sở hữu thể tạo ra hai (hoặc nhiều hơn) vùng DMZ tách biệt sở hữu những community ID khác nhau lúc trang bị thêm số NIC tương ứng cho single firewall.

Với twin firewall.

Bạn sẽ cần tới hai thiết bị firewall, mỗi firewall sở hữu hai NIC và được sắp xếp như sau:

Firewall thứ nhất (được gọi là front-end firewall) sở hữu một NIC nối với mạng exterior (exterior interface) và NIC còn lại nối với DMZ (inside interface). Firewall thứ nhất này sở hữu nhiệm vụ kiểm soát visitors từ Web tới DMZ và mạng inside.

Firewall thứ hai (được gọi là back-end firewall) sở hữu một NIC nối với DMZ (exterior interface) và NIC còn lại nối với mạng inside (inside interface). Firewsll thứ 2 này sở hữu nhiệm vụ kiểm soát visitors từ DMZ và Web tới mạng inside.

Xét về hiệu suất và độ an toàn thì twin firewall sẽ giúp bạn thực hiện tốt hơn. Tuy nhiên như đã thấy việc sử dụng phương pháp này sẽ tốn kém so với single firewall. Người mua nên lựa tậu ưng ý với nhu cầu và điều kiện của mình nhé.

Một số lời khuyên cho rằng nên tậu hai firewall từ hai nhà cung cấp (vendor) khác nhau. Vì được tạo nên theo những cách khác nên nếu hacker sở hữu thể bẻ gãy firewall trước nhất thì cũng cũng khó khăn hơn trong việc phá vỡ firewall thứ hai.

Quý khách hàng cần thêm thông tin, mọi yếu tố xin liên hệ:

CÔNG TY TNHH ĐẦU TƯ TMDV NAM THÁI

Địa chỉ: Tầng 4, Tòa nhà B3, KĐT Mỹ Đình 1, P.Cầu Diễn, Q.Nam Từ Liêm, TP. Hà Nội

Điện thoại: 0967849934 5 – 0967849934

E-mail: manhongit.dhp@gmail.com

Web site: https://thietbiso24h.com